Atlassian Confluence重大漏洞遭到利用,攻擊者意圖挾持伺服器挖礦

今年1月Atlassian在例行更新修補DevOps協作平臺Confluence重大層級漏洞CVE-2023-22527(CVSS風險評分為10分),研究人員警告最近駭客積極利用這漏洞的跡象。 這個發現源於資安業者趨勢科技,今年6月中旬至7月底,他們觀察到大量的漏洞利用嘗試跡象,這些駭客利用這項漏洞意圖將挖礦程式部署到Confluence伺服器,利用這些伺服器的運算資源,挖得加密貨幣牟利。 主要有3組人馬利用這項漏洞,其中一組特別引起他們的注意,因為駭客們使用Shell指令碼進行SSH連線,而能在受害伺服器的環境挖礦。 攻擊者下載Shell檔案,並從記憶體內透過bash開啟。研究人員對這個指令碼進行分析,指出一旦啟動,此指令碼會先清除已知的挖礦軟體處理程序,以及從特定資料夾執行的處理程序。 接著,指令碼將刪除所有cron工作排程,並新增C2連線的工作排程,每5分鐘檢查一次。此外,該指令碼還會移除阿里雲的資安防護機制Alibaba Cloud Shield、騰訊雲的映像檔案。 然後,攻擊者進一步收集所需的系統資訊,並透過SSH連線從事挖礦行為,這些駭客也透過SSH進行橫向移動,利用其他伺服器擴大挖礦的規模。最終攻擊者清除系統及bash的事件記錄檔案,抹去作案痕跡。

今年1月Atlassian在例行更新修補DevOps協作平臺Confluence重大層級漏洞CVE-2023-22527(CVSS風險評分為10分),研究人員警告最近駭客積極利用這漏洞的跡象。

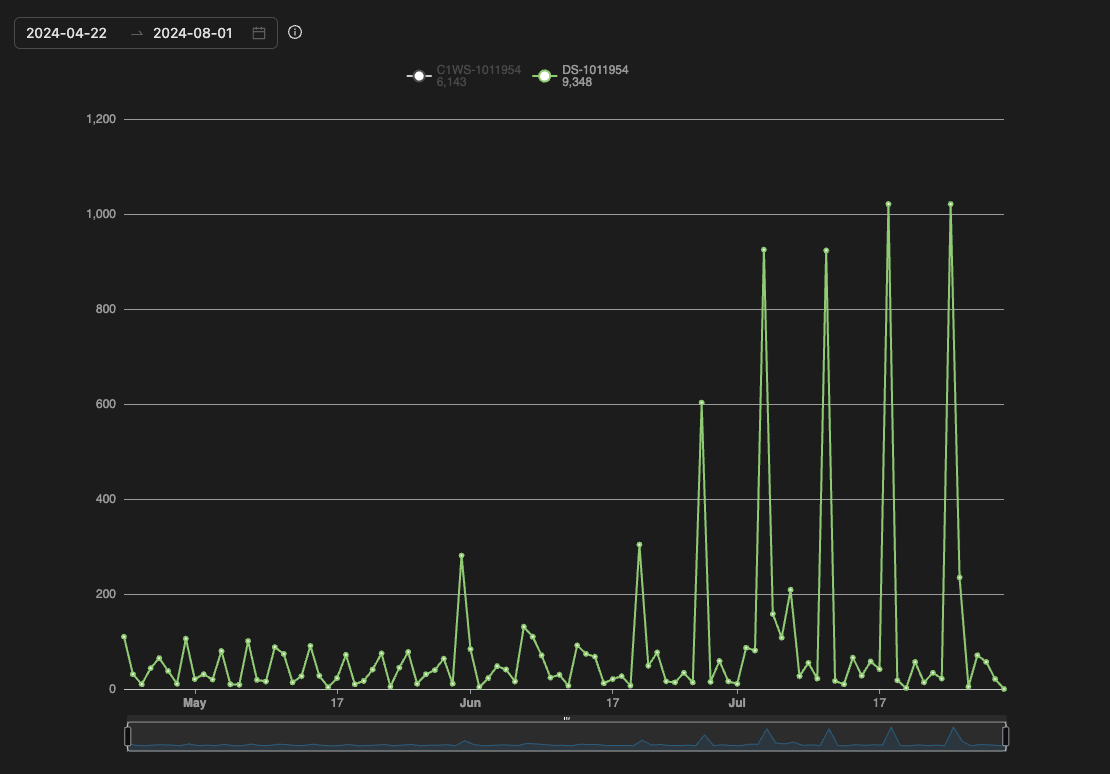

這個發現源於資安業者趨勢科技,今年6月中旬至7月底,他們觀察到大量的漏洞利用嘗試跡象,這些駭客利用這項漏洞意圖將挖礦程式部署到Confluence伺服器,利用這些伺服器的運算資源,挖得加密貨幣牟利。

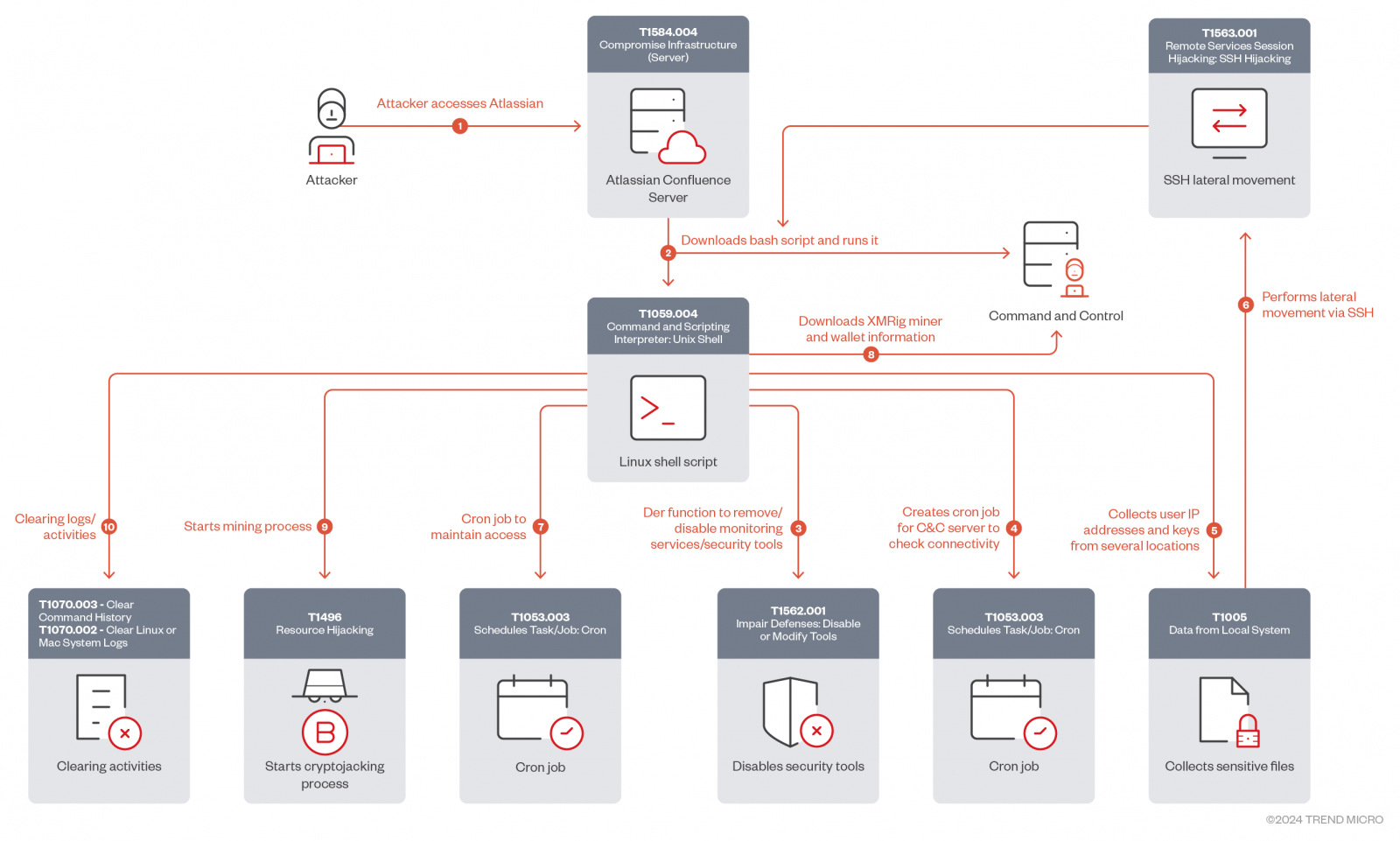

主要有3組人馬利用這項漏洞,其中一組特別引起他們的注意,因為駭客們使用Shell指令碼進行SSH連線,而能在受害伺服器的環境挖礦。

攻擊者下載Shell檔案,並從記憶體內透過bash開啟。研究人員對這個指令碼進行分析,指出一旦啟動,此指令碼會先清除已知的挖礦軟體處理程序,以及從特定資料夾執行的處理程序。

接著,指令碼將刪除所有cron工作排程,並新增C2連線的工作排程,每5分鐘檢查一次。此外,該指令碼還會移除阿里雲的資安防護機制Alibaba Cloud Shield、騰訊雲的映像檔案。

然後,攻擊者進一步收集所需的系統資訊,並透過SSH連線從事挖礦行為,這些駭客也透過SSH進行橫向移動,利用其他伺服器擴大挖礦的規模。最終攻擊者清除系統及bash的事件記錄檔案,抹去作案痕跡。

你的反應是什麼?