【資安日報】8月30日,殭屍網路病毒Mirai變種透過陞泰網路攝影機漏洞散布

本月初美國網路安全暨基礎設施安全局(CISA)針對臺廠陞泰科技(Avtech)旗下的視訊監控攝影機漏洞提出警告,並指出廠商尚未提供修補程式,但已有攻擊行動出現。究竟該漏洞如何被用於攻擊,通報此事的資安業者最近透露更多資訊。 他們提及駭客用來植入殭屍網路病毒Corona Mirai的情況,而這是約自2020年出現的Mirai變種病毒。 【攻擊與威脅】 臺廠陞泰網路攝影機韌體漏洞被用於散布Mirai變種病毒 8月初美國網路安全暨基礎設施安全局(CISA)提出警告,臺灣視訊監控解決方案業者陞泰科技(Avtech)旗下的視訊監控攝影機存在命令注入漏洞CVE-2024-7029,已被用於攻擊行動但尚未修補,本週通報此事的資安業者Akamai公布相關細節。 研究人員發現,攻擊者利用這項漏洞,從去年12月開始散布稱為Corona Mirai的Mirai變種。此殭屍網路病毒疑似2020年就開始活動,在這波攻擊中,這隻惡意程式以23、2323、37215埠,透過Telnet連線存取大量主機或受害裝置,還會在感染主機的控制臺列印出Corona字串。值得留意的是,此漏洞的概念性驗證程式碼(PoC),在5年前就被公開。 俄羅斯駭客APT29開始利用Intellexa與NSO Group所開發的攻擊程式 Google威脅分析小組(TAG)指出,他們在利用蒙古政府網站展開水坑攻擊的活動中,發現了俄羅斯駭客APT29所使用的攻擊工具,非常類似商業監控業者(Commercial Surveillance Vendors,CSV)Intellexa與NSO Group開發的攻擊程式,但究竟駭客如何取得,研究人員表示不清楚。 研究人員指出,APT29所使用的攻擊程式都經過了微幅修改,但與Intellexa或NSO Group的攻擊程式最大的不同在於,最初這些攻擊程式都是利用零時差漏洞,而在APT29使用時,這些漏洞成為已公開的N日漏洞。 8月20日美國半導體製造商Microchip證實遭遇網路攻擊,部分工廠產能降低 SEMICON半導體展即將於下週登場,而半導體資安已是近年來的焦點,上週恰巧有半導體業者遭到網路攻擊,再度突顯這個領域的資安重要性。 苦主是微控制器和類比元件製造商Microchip,他們前一陣子向美國證券交易委員會(SEC)呈報8-K表單,通報他們在8月17日偵測到資訊系統出現惡意行為,事隔2天,該公司確認這起事故為未經授權人士擾亂部分伺服器及業務的運作,立即採取相關措施因應,包括隔離、關閉受影響系統,並尋求外部資安顧問協助調查。 而對於這起事故帶來的影響,Microchip坦承部分生產設施的營運狀況低於正常水準,將影響他們交付訂單的能力。 勞發署驚傳駐點工程師誤刪檔案,影響484臺電腦硬碟資料,勞發署表示已陸續恢復 根據自由時報8月28日的報導,勞動部勞動力發展署(勞發署)高屏澎東分署在22日委託廠商進行資安檢查,傳出駐點工程師輸錯代碼,導致高屏澎東分署各科室484臺電腦硬碟D槽檔案全數刪除的離譜情況,事發後勞發署資訊室尋求微軟協助,但最後只能救回部分資料,大部分透過微軟加密工具處理的檔案無法救回。 對此,高屏澎東分署同日發布新聞稿做出說明,證實此為廠商維護個人電腦作業的過程中,因人員作業疏失,造成部分電腦本機備份資料遭到刪除,隨後就對誤刪資料進行處置,這些電腦當天就陸續復原。他們強調這起事故並非駭客入侵,亦無資料外洩的情況,機關所有服務及系統皆正常運作,並未因此事而受到中斷。 其他攻擊與威脅 ◆冒牌Palo Alto Networks的VPN工具鎖定企業而來 ◆Atlassian Confluence重大漏洞遭到利用,攻擊者意圖挾持伺服器挖礦 ◆越南人權組織成駭客組織APT32的攻擊目標 【漏洞與修補】 macOS版微軟M365應用程式存在共通漏洞,攻擊者有機會藉此繞過系統權限 思科旗下威脅情報團隊Talos在macOS版的Microsoft 365辦公室套裝軟體,最近找到8個漏洞,並指出攻擊者若是將惡意程式庫注入應用程式,就有機會觸發這些漏洞,從而取得使用者授予應用程式的權限,例如:存取麥克風、視訊鏡頭、資料夾、螢幕錄製、使用者輸入等資源,一旦攻擊者掌握這些權限,就有可能洩露敏感資訊,甚至提升權限。 研究人員表示,攻擊者可利用這些漏洞得到應用程式已取得的權限,從而繞過作業系統的安全防護框架Transparency, Consent, and Control(TCC),過程中完全不需向使用者取得額外的驗證,只要成功利用漏洞,就能直接取得使用者已授予M365應用程式的所有權限。 這些漏洞若遭到利用,可能產生那些後果?研究人員指出,攻擊者可在使用者不知情的情況下利用他們的電子郵件帳號寄信、錄製聲音和影片、拍照,過程中完全無須使用者互動。 其他漏洞與修補 ◆思科發布NX-OS更新,修補DHCPv6高風險漏洞 ◆日立修補SCADA電力系統重大漏洞 近期資安日報 【8月29日】破壞EDR系統運作,惡意驅動程式PoorTry出現新手法 【8月28日】Versa Director零時差漏洞成中國駭客用來入侵ISP的管道 【8月27日】WordPress網站加速外掛LiteSpeed Cache漏洞已遭利用

本月初美國網路安全暨基礎設施安全局(CISA)針對臺廠陞泰科技(Avtech)旗下的視訊監控攝影機漏洞提出警告,並指出廠商尚未提供修補程式,但已有攻擊行動出現。究竟該漏洞如何被用於攻擊,通報此事的資安業者最近透露更多資訊。

他們提及駭客用來植入殭屍網路病毒Corona Mirai的情況,而這是約自2020年出現的Mirai變種病毒。

【攻擊與威脅】

8月初美國網路安全暨基礎設施安全局(CISA)提出警告,臺灣視訊監控解決方案業者陞泰科技(Avtech)旗下的視訊監控攝影機存在命令注入漏洞CVE-2024-7029,已被用於攻擊行動但尚未修補,本週通報此事的資安業者Akamai公布相關細節。

研究人員發現,攻擊者利用這項漏洞,從去年12月開始散布稱為Corona Mirai的Mirai變種。此殭屍網路病毒疑似2020年就開始活動,在這波攻擊中,這隻惡意程式以23、2323、37215埠,透過Telnet連線存取大量主機或受害裝置,還會在感染主機的控制臺列印出Corona字串。值得留意的是,此漏洞的概念性驗證程式碼(PoC),在5年前就被公開。

俄羅斯駭客APT29開始利用Intellexa與NSO Group所開發的攻擊程式

Google威脅分析小組(TAG)指出,他們在利用蒙古政府網站展開水坑攻擊的活動中,發現了俄羅斯駭客APT29所使用的攻擊工具,非常類似商業監控業者(Commercial Surveillance Vendors,CSV)Intellexa與NSO Group開發的攻擊程式,但究竟駭客如何取得,研究人員表示不清楚。

研究人員指出,APT29所使用的攻擊程式都經過了微幅修改,但與Intellexa或NSO Group的攻擊程式最大的不同在於,最初這些攻擊程式都是利用零時差漏洞,而在APT29使用時,這些漏洞成為已公開的N日漏洞。

8月20日美國半導體製造商Microchip證實遭遇網路攻擊,部分工廠產能降低

SEMICON半導體展即將於下週登場,而半導體資安已是近年來的焦點,上週恰巧有半導體業者遭到網路攻擊,再度突顯這個領域的資安重要性。

苦主是微控制器和類比元件製造商Microchip,他們前一陣子向美國證券交易委員會(SEC)呈報8-K表單,通報他們在8月17日偵測到資訊系統出現惡意行為,事隔2天,該公司確認這起事故為未經授權人士擾亂部分伺服器及業務的運作,立即採取相關措施因應,包括隔離、關閉受影響系統,並尋求外部資安顧問協助調查。

而對於這起事故帶來的影響,Microchip坦承部分生產設施的營運狀況低於正常水準,將影響他們交付訂單的能力。

勞發署驚傳駐點工程師誤刪檔案,影響484臺電腦硬碟資料,勞發署表示已陸續恢復

根據自由時報8月28日的報導,勞動部勞動力發展署(勞發署)高屏澎東分署在22日委託廠商進行資安檢查,傳出駐點工程師輸錯代碼,導致高屏澎東分署各科室484臺電腦硬碟D槽檔案全數刪除的離譜情況,事發後勞發署資訊室尋求微軟協助,但最後只能救回部分資料,大部分透過微軟加密工具處理的檔案無法救回。

對此,高屏澎東分署同日發布新聞稿做出說明,證實此為廠商維護個人電腦作業的過程中,因人員作業疏失,造成部分電腦本機備份資料遭到刪除,隨後就對誤刪資料進行處置,這些電腦當天就陸續復原。他們強調這起事故並非駭客入侵,亦無資料外洩的情況,機關所有服務及系統皆正常運作,並未因此事而受到中斷。

其他攻擊與威脅

◆冒牌Palo Alto Networks的VPN工具鎖定企業而來

◆Atlassian Confluence重大漏洞遭到利用,攻擊者意圖挾持伺服器挖礦

【漏洞與修補】

macOS版微軟M365應用程式存在共通漏洞,攻擊者有機會藉此繞過系統權限

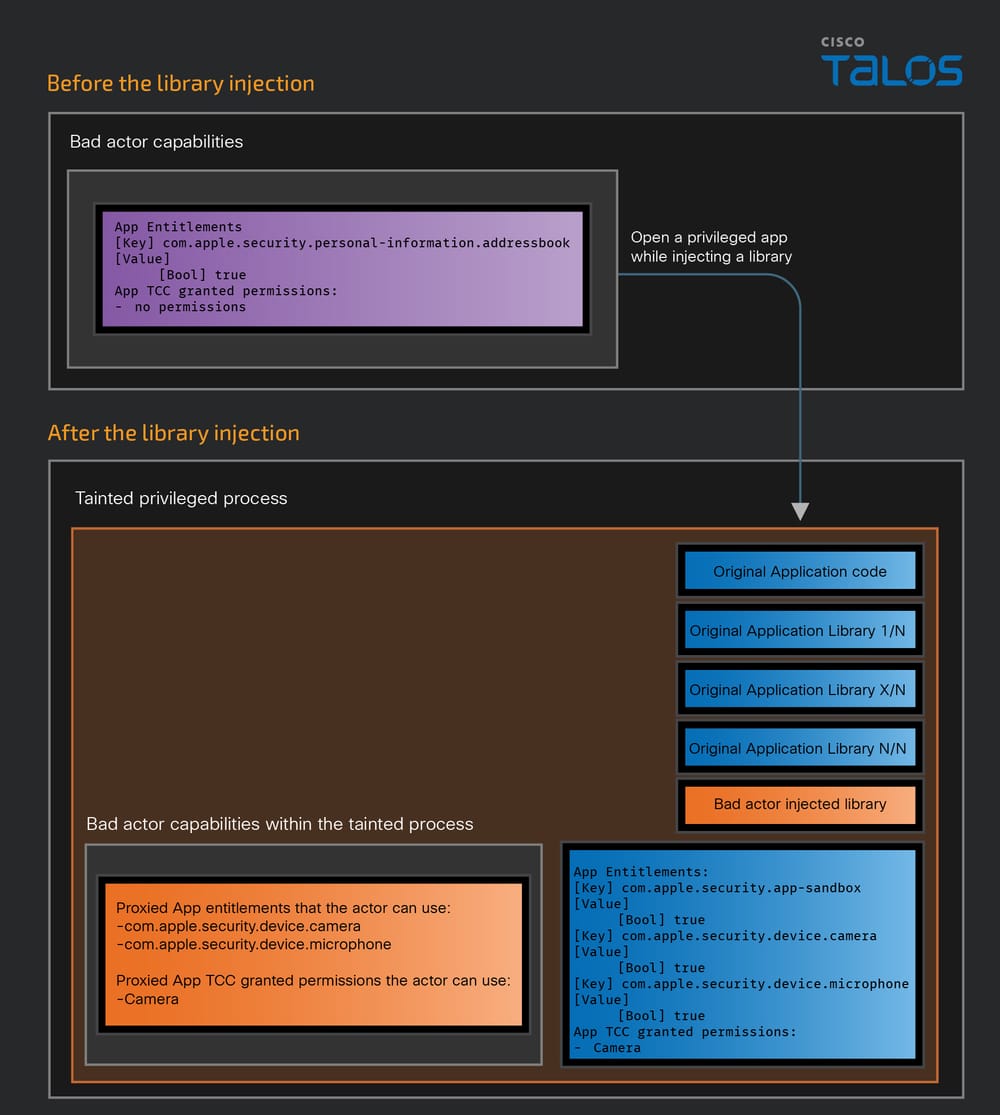

思科旗下威脅情報團隊Talos在macOS版的Microsoft 365辦公室套裝軟體,最近找到8個漏洞,並指出攻擊者若是將惡意程式庫注入應用程式,就有機會觸發這些漏洞,從而取得使用者授予應用程式的權限,例如:存取麥克風、視訊鏡頭、資料夾、螢幕錄製、使用者輸入等資源,一旦攻擊者掌握這些權限,就有可能洩露敏感資訊,甚至提升權限。

思科旗下威脅情報團隊Talos在macOS版的Microsoft 365辦公室套裝軟體,最近找到8個漏洞,並指出攻擊者若是將惡意程式庫注入應用程式,就有機會觸發這些漏洞,從而取得使用者授予應用程式的權限,例如:存取麥克風、視訊鏡頭、資料夾、螢幕錄製、使用者輸入等資源,一旦攻擊者掌握這些權限,就有可能洩露敏感資訊,甚至提升權限。

研究人員表示,攻擊者可利用這些漏洞得到應用程式已取得的權限,從而繞過作業系統的安全防護框架Transparency, Consent, and Control(TCC),過程中完全不需向使用者取得額外的驗證,只要成功利用漏洞,就能直接取得使用者已授予M365應用程式的所有權限。

這些漏洞若遭到利用,可能產生那些後果?研究人員指出,攻擊者可在使用者不知情的情況下利用他們的電子郵件帳號寄信、錄製聲音和影片、拍照,過程中完全無須使用者互動。

其他漏洞與修補

近期資安日報

【8月29日】破壞EDR系統運作,惡意驅動程式PoorTry出現新手法

你的反應是什麼?