微軟發布9月例行更新,修補4個已被用於攻擊行動的零時差漏洞

9月10日微軟發布本月份例行更新(Patch Tuesday),總共修補79個漏洞,較上個月略為減少。其中,有30個是權限提升漏洞、4個安全功能繞過漏洞、23個遠端程式碼執行(RCE)漏洞、11個資訊洩露漏洞、8個阻斷服務(DoS)漏洞,以及3個可被用於詐欺的漏洞。值得留意的是,這次有4個是已出現實際攻擊行動的零時差漏洞,其中1個的細節遭到公開。 這些漏洞分別是:Windows更新RCE漏洞CVE-2024-43491、MotW安全繞過漏洞CVE-2024-38217、Windows Installer權限提升漏洞CVE-2024-38014、排版軟體Publisher安全功能繞過漏洞CVE-2024-38226,CVSS風險評為介於5.4至9.8分。 其中最受到研究人員關注的漏洞,是CVSS風險評分最高的CVE-2024-43491,資安業者Rapid7、漏洞懸賞專案Zero Day Initiative(ZDI)不約而同地首先提及這項漏洞,原因是讓人不禁想起上個月資安業者SafeBreach揭露的Windows Downdate降級漏洞,但實際上兩者之間並無直接關連。CVE-2024-43491存在特定的服務堆疊(Service Stack)更新套件,僅影響執行Windows 10 Enterprise 2015 LTSB、Windows 10 IoT Enterprise 2015 LTSB作業系統的電腦,一旦這些電腦部署今年3月發布的KB5035858,以及到8月之前的其他更新套件,就有可能導致選用元件被降級為RTM版本,使得攻擊者能夠再度利用已經修補的漏洞。 另一個相當值得關注的漏洞,則是同樣在上個月由Elastic資安實驗室揭露的CVE-2024-38217,當時研究人員提及,攻擊者可使用名為LNK Stomping的攻擊手法,透過檔案總管(explorer.exe)處理程序竄改特定的LNK檔案,從而在執行智慧應用程式控制(Smart App Control,SAC)及SmartScreen掃描之前移除MotW標記。雖然這項漏洞的CVSS分數只有5.4,但研究人員根據惡意程式分析平臺VirusTotal的資料,駭客很可能在2018年就開始利用相關漏洞。 至於另外兩個零時差漏洞,微軟指出CVE-2024-38014可被用於提升至SYSTEM權限;而CVE-2024-38226則是能繞過Office封鎖惡意檔案的巨集政策,但值得留意的是,攻擊者必須通過身分驗證,而且還要存取本機才能觸發。 值得留意的是,ZDI提及於6月向微軟通報MSHTML平臺欺騙漏洞CVE-2024-43461,並表明攻擊者已積極利用於實際攻擊行動,但微軟在公告當中並未提及此事。對此,ZDI呼籲IT人員也要特別留意,因為所有版本的Windows作業系統都會受到該漏洞影響。 而在零時差漏洞之餘,Rapid7認為SharePoint重大層級漏洞CVE-2024-38018、CVE-2024-43464,以及NAT重大層級漏洞CVE-2024-38119,也需要關注,這些漏洞攻擊者都有機會用於發動遠端執行任意程式碼攻擊。

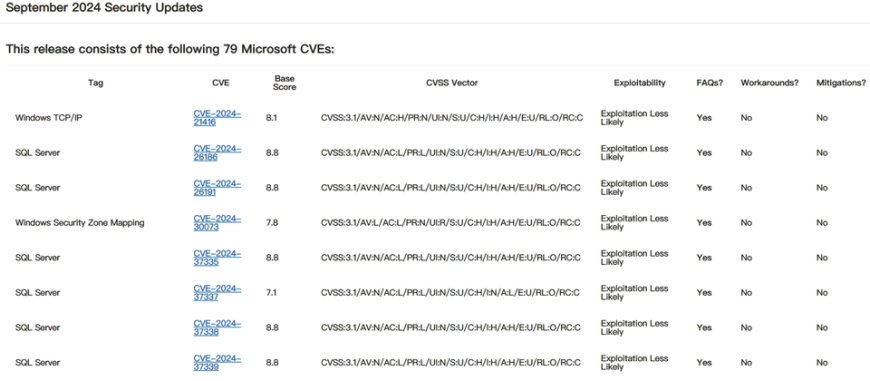

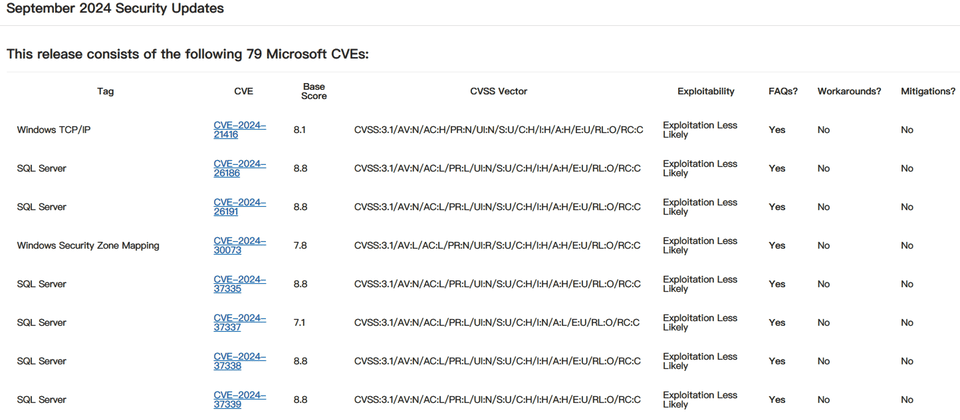

9月10日微軟發布本月份例行更新(Patch Tuesday),總共修補79個漏洞,較上個月略為減少。其中,有30個是權限提升漏洞、4個安全功能繞過漏洞、23個遠端程式碼執行(RCE)漏洞、11個資訊洩露漏洞、8個阻斷服務(DoS)漏洞,以及3個可被用於詐欺的漏洞。值得留意的是,這次有4個是已出現實際攻擊行動的零時差漏洞,其中1個的細節遭到公開。

這些漏洞分別是:Windows更新RCE漏洞CVE-2024-43491、MotW安全繞過漏洞CVE-2024-38217、Windows Installer權限提升漏洞CVE-2024-38014、排版軟體Publisher安全功能繞過漏洞CVE-2024-38226,CVSS風險評為介於5.4至9.8分。

其中最受到研究人員關注的漏洞,是CVSS風險評分最高的CVE-2024-43491,資安業者Rapid7、漏洞懸賞專案Zero Day Initiative(ZDI)不約而同地首先提及這項漏洞,原因是讓人不禁想起上個月資安業者SafeBreach揭露的Windows Downdate降級漏洞,但實際上兩者之間並無直接關連。CVE-2024-43491存在特定的服務堆疊(Service Stack)更新套件,僅影響執行Windows 10 Enterprise 2015 LTSB、Windows 10 IoT Enterprise 2015 LTSB作業系統的電腦,一旦這些電腦部署今年3月發布的KB5035858,以及到8月之前的其他更新套件,就有可能導致選用元件被降級為RTM版本,使得攻擊者能夠再度利用已經修補的漏洞。

另一個相當值得關注的漏洞,則是同樣在上個月由Elastic資安實驗室揭露的CVE-2024-38217,當時研究人員提及,攻擊者可使用名為LNK Stomping的攻擊手法,透過檔案總管(explorer.exe)處理程序竄改特定的LNK檔案,從而在執行智慧應用程式控制(Smart App Control,SAC)及SmartScreen掃描之前移除MotW標記。雖然這項漏洞的CVSS分數只有5.4,但研究人員根據惡意程式分析平臺VirusTotal的資料,駭客很可能在2018年就開始利用相關漏洞。

至於另外兩個零時差漏洞,微軟指出CVE-2024-38014可被用於提升至SYSTEM權限;而CVE-2024-38226則是能繞過Office封鎖惡意檔案的巨集政策,但值得留意的是,攻擊者必須通過身分驗證,而且還要存取本機才能觸發。

值得留意的是,ZDI提及於6月向微軟通報MSHTML平臺欺騙漏洞CVE-2024-43461,並表明攻擊者已積極利用於實際攻擊行動,但微軟在公告當中並未提及此事。對此,ZDI呼籲IT人員也要特別留意,因為所有版本的Windows作業系統都會受到該漏洞影響。

而在零時差漏洞之餘,Rapid7認為SharePoint重大層級漏洞CVE-2024-38018、CVE-2024-43464,以及NAT重大層級漏洞CVE-2024-38119,也需要關注,這些漏洞攻擊者都有機會用於發動遠端執行任意程式碼攻擊。

你的反應是什麼?